Pukanie do drzwi wejściowych (atak desynchronizujący po stronie klienta na Azure CDN)Kilka miesięcy temu rozpocząłem polowanie na błędy bezpieczeństwa w ramach prywatnego programu dostępnego za pośrednictwem platformy Intigriti. Podczas tego przedsięwzięcia napotkałem intrygującą anomalię podczas analizy przekierowania ruchu HTTP na HTTPS na określonym hoście.

Pokazywanie postów oznaczonych etykietą bezpieczeństwo. Pokaż wszystkie posty

Pokazywanie postów oznaczonych etykietą bezpieczeństwo. Pokaż wszystkie posty

piątek, 11 sierpnia 2023

środa, 1 lutego 2023

kampania ataków APT chińskiej grupy hakerów

AhnLab

Wysłane przez kingkimgim , 31 stycznia 2023 r

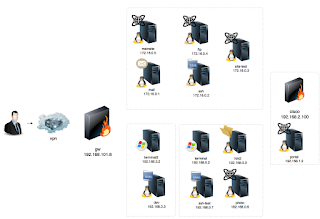

Dalbit (m00nlight): kampania ataków APT chińskiej grupy hakerów

0. Przegląd

Treść jest rozszerzeniem bloga „Attack Group using FRP (Fast Reverse Proxy) Targeting Domestic Companies”, który został opublikowany 16 sierpnia 2022 r. i śledzi działania grupy.

źródlo: https://asec.ahnlab.com/ko/46431/

czwartek, 29 września 2016

CyBear 32C - LAB V.9 - WriteUp

It's not a CTF, it's a clone of a real company!

Notka z lab.pentestit.ru w wersji 9. Wcześniejszych nie wrzucałem, chodź brałem udział jeszcze w 2 innych (jak znajdę starsze to wrzucę). Polecam zabawę z lab.pentestit. Sorx za literówki, ortografię itp. to notatki robocze zazwyczaj z zabawy w późnych porach nocnych ;-)

Zawiera min:

1) praktyczny atak heartbleed na ssl

2) sql injection

3) file upload (php)

4) proftpd backdoor

5) serializacja java - ysoserial

6) iscsi attack

7) windows cracking hash

8) imagemagick exploit :>

czwartek, 17 marca 2016

Kevgir VM WriteUp

https://canyoupwn.me/kevgir-vulnerable-vm/ - Kevgir VM download

1) jenkins

2) joomla

3) bruteforce (ftp,tomcat)

4) tomcat

5) redis

1) jenkins

2) joomla

3) bruteforce (ftp,tomcat)

4) tomcat

5) redis

środa, 17 lutego 2016

AngularJS XSS

Aby wykonać atak XSS bez HTMLa, wystarczy, że będziemy mogli wstrzyknąć /wyrażenia kątowe/? do aplikacji napisanej w angularJS.

Podatny kod:

Podatny kod:

<html>

<head>

<script src="https://ajax.googleapis.com/ajax/libs/angularjs/1.4.7/angular.js"></script>

</head>

<body>

<div ng-app>

<?php

$q = $_GET['q'];

echo htmlspecialchars($q,ENT_QUOTES);?>

{{3+3}}

</div>

</body>

wtorek, 26 maja 2015

wtorek, 16 lipca 2013

Hack VoIP #6 - Voice Logger astTECS

Voice Logger astTECS - bypass login & arbitrary file download

Dzisiaj, o błędach w Voice Logger firmy astTECS i o moim doświadczeniu w zgłoszeniu / w próbie zgłoszenia tej podatności. Usiłowałem i nie dałem rady. Próbowałem przez LiveChat na stronie firmy, próbowałem pisać maile do techniki. Nic, zero odzewu i zero zainteresowania ( no może oprócz Pani z LiveChata, która to skierowała mnie do techniki), a czekałem chyba z miesiąc z publikacją.

piątek, 1 lutego 2013

PHP - niebezpieczny operator porównania ==

W PHP możemy porównać 2 zupełnie inne rzeczy, a PHP uzna, że to jest w porządku.

PHP i bezpieczeństwo :)

Za sprawą wpisu na blogu Gynvaela o operatorze równości w PHP stwierdzam, że PHP to bardzo dziwny język. Okazuje się, że możemy porównać 2 całkiem inne stringi (i nie tylko), a PHP uzna, że są one takie same.

czwartek, 11 października 2012

czwartek, 5 kwietnia 2012

Zabezpieczamy Asteriska - fail2ban

W czasach wzmożonych ataków na platformy Asterisk polegających na próbie poprawnego zalogowania się na jakieś z dostępnych kont SIP warto zablokować taką możliwość. Ponieważ ataki bruteforce/wordlist nie są zazwyczaj groźne - no chyba że nie mamy zabezpieczeń antyfraud'owych - ale potrafią zapchać asteriska/małe łącze dużą liczbą prób logowań.

Jak poznać czy, ktoś próbuje włamać się na konto SIP'owe?

Jak poznać czy, ktoś próbuje włamać się na konto SIP'owe?

Subskrybuj:

Posty (Atom)